关于小米

关于小米

27岁,山西运城人,职业电商经理人,前端开发工作者,从事过网站建设、网络推广、SEO、SEM、信息流推广、二类电商、网络运维、软件开发,等相关电商工作,经验较为丰富,小米技术社区致力于为广大从事Web前端开发的人员提供一些力所能及的引导和帮助 ...[更多]

E-mail:mzze@163.com

Q Q:32362389

W X:xiaomi168527

关于王飞

关于王飞

27岁,山西运城人,职业电商经理人,网络工程师兼运维,从事过运营商网络建设,企业网络建设、优化。数据中心网络维护等通过,经验丰富,座右铭:当自己休息的时候,别忘了别人还在奔跑。 ...[更多]

关于小艳

关于小艳

大于花一样的年龄,河南郑州是我家,2010年在北京接触团购网,2011年进入天猫淘宝一待就是四年,如今已经将设计走向国际化(ps:误打误撞开始进入阿里巴巴国际站的设计,嘿嘿)五年电商设计,丰富经验,从事过天猫淘宝阿里各项设计,店铺运营,产品拍摄;我将我的经历与您分享是我的快乐!座右铭:越努力越幸运! ...[更多]

E-mail:97157726@qq.com

Q Q:97157726

2022年11月11号,双11大促还在继续,世界杯也即将拉开帷幕,还没来得及享受到世界杯带来的喜悦,先给来了个晴天霹雳,小米当天突然收到阿里云云安全中心的警告,在服务器上发现后门文件,本以为和之前一样,小打小闹,很快就能处理,看到文件详情后才发现遭遇了从业以来最严重的病毒攻击,总共66个木马文件分散在服务器各处,虽目前安全问题已全部解决,但为了对后续工作提供宝贵的安防经验,以图文的形式详细记录此次攻击的特点和应对方式。

2022年11年11年

首波木马文件共66个,2个服务器20多个网站无一幸免

批量扫描服务器下网站所用程序和运行环境,通过网站程序或环境漏洞注入木马,跳转到博彩网站非法获利

所有首页被篡改,木马文件分散在网站各个角落,极难根除

1.网站程序漏洞

2.PHP漏洞

3.环境漏洞

4.服务器系统漏洞

5.内部人员操作

升级网站程序安全性,并更换至所有网站

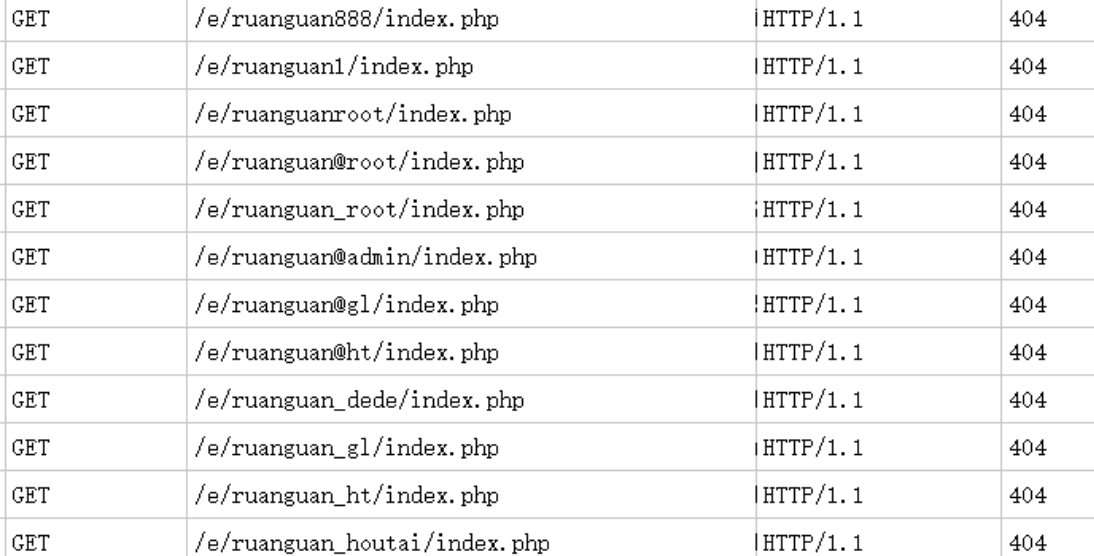

1.通过对网站日志分析发现,黑客大批量的扫描网站各个链接先判断您的网站程序在对症攻击,扫描链接都是一些高危的网站系统文件,所以首先想到的是把高危的文件进行处理

就帝国cms来说,处理了以下问题:

1.不使用下载系统模型

(1)、删除e/DownSys目录;

(2)、修改e/class/DownSysFun.php文件,文件第二行加exit();(7.5没有)

修改后保存文件即可。

2.不使用商城系统模型

(1)、删除e/ShopSys目录;

(2)、修改e/class/ShopSysFun.php文件,文件第二行加 exit();(7.5没有)

3.不使用评论功能

(1)、删除e/pl目录;

(2)、修改e/enews/plfun.php文件,文件第二行加 exit();(7.5没有)

4.不使用留言板功能

(1)、删除e/tool/gbook目录;

(2)、修改e/enews/gbookfun.php文件,文件第二行加 exit();

修改后保存文件即可。

5、不使用投票功能

(1)、删除e/tool/vote和e/public/vote目录;

(2)、修改e/enews/votefun.php文件,文件第二行加 exit();

修改后保存文件即可。

6、不使用会员取回密码和激活帐号功能

(1)、删除e/member/GetPassword目录;

(2)、修改e/class/memberfun.php文件,文件第二行加 exit();

7、除了admin、class、data、enews、message目录外,不使用的功能可以直接删除。

不使用前台投稿功能:直接删除e/DoInfo目录

不使用前台打印功能:直接删除e/DoPrint目录

不使用在线支付接口功能:直接删除e/payapi目录

不使用会员空间功能:直接删除e/space目录

不使用wap功能:直接删除e/wap目录

不使用RSS功能:直接删除e/web目录

以下未删除(根据需要确定删除不删除):

不使用全站全文搜索功能:直接删除e/sch目录

不使用搜索功能:直接删除e/search目录

不使用tags列表功能:直接删除e/tags目录

不使用前台动态信息页面:直接删除e/action目录

修改默认表前缀:

1.修改默认表前缀phome_

2.数据库账号密码只能用当前网站的,禁止用root

安全完程序后注意:

删除帝国cms安装目录 e/install

修改默认登陆目录e/admin为其他

关闭前台模块功能,以帝国cms7.5系统为例,[系统]-[系统设置][系统参数设置]-[关闭前台模块相关功能]把不用的模块全部都关闭掉

修改默认用户名admin或者删除

关闭搜索功能,不法分子利用搜索缓存大量搜索,并被搜索引擎收录(换路径,或者添加禁搜词都可以)

后续:经历了大约一周时间,全部更换完毕,但是此方法没有奏效,服务器依旧被持续入侵,刚整改的网站文件又一次被布满病毒

升级网站程序+更换网站环境+提升PHP版本+提升mysql版本

从PHP5.4升级到PHP5.6

通常情况下PHP版本越新越好,例如PHP5.6和7.0版本就会比以下的5.3/5.2要快很多,但是由于我们的网站建设时间周期拉的比较长,存在部分程序对新版本的PHP是不支持的,所以只有根据网站程序,选择稳定性和兼容性最好的程序。最终选择从5.4版本升级到了5.6版本。

从MySQL 5.0升级到MySQL 5.6.51

提高了mysql性能和可扩展性,提高了默认线程并发数,网站加载速度明显边框,之前很多莫名其妙的问题迎刃而解

由phpstydy换成BT

换完网站环境依旧被黑后觉得可能问题是环境问题,所以趁着这次机会把环境整体换掉,BT插件更丰富,可视化管理方便。

帝国cms网站原生程序进行安全升级,参考第一波应对措施

后记:本次应对措施实施完毕,依旧发现有被黑的迹象,但是规模已经小的多,为了根除问题,继续进行安防加固。

更换服务器系统并加固+常用端口修改并严格限制访问+修改网站默认账号密码+部署云杀毒软件

从windows server2016升级到windows server 2022,并打了所有补丁

更换系统对于清除顽固木马和隐藏病毒是最彻底的

对远程访问、FTP、面板等常用端口进行更换,提高安全性

经过深度排查,发现一个网站账号密码有被破解的现象,并植入了病毒,所以更改了所有网站的账号密码,提高安全性

防CC+防破解+防高危文件创建,多角度多方位防控

后记:从第一个服务器实施完成后到现在已半月时间,未看到更黑现象,各网站收录也在有效恢复,说明此次攻击已得到有效应对,并持续关注中

世界杯期间是不法分子作案的高发期,在解决问题期间我已看到了大量的正规网站被入侵,黑灰产往往会把漏洞用在价值最高的地方做变现,不同的场景和利用就会产生不同价值,有价值就会有人研究有人利用,这是一个长期对抗的过程。我们要时刻关注网站安全,做好网站防护工作,警惕自身网站被黑产利用。

最后,除了上述提到的解决思路,再给网站站长一些安全防护的建议:可多种策略同步进行

1、网站系统勤打补丁,保持网站平台和软件的最新版本

2、对服务器进行安全防护

3、不建议使用开源程序默认的robots文件

4、进行HTTPS改造,强化网站安全

5、尽可能关闭非必要端口,防止被端口入侵。关闭或限制不必要的上传功能。

6、安装官方权威的第三方服务器防护软件,设置防火墙等安全措施。

7、定期检查服务器日志,查看是否有可疑访问,并做好相关数据备份。

本站内容均为小米原创,转载请注明出处:小米技术社区>> 世界杯期间网站服务器的安全防护怎么做?